国外黑客在Github上发现微软邮箱漏洞,随后大举进攻

越南独立安全研究人员Nguyen Jan,针对Microsoft Exchange服务器中称为ProxyLogon的一组漏洞,发布了一个功能性的「概念验证公共漏洞」利用程序,也就是说,他在Microsoft拥有的开放源代码平台上发布了可用于黑客攻击微软客户的代码。

虽然该代码不能「开箱即用 」,但是可以很容易地通过调整变成黑客入侵的工具。

随着该代码的不断传播,越来越多的黑客发现了这组漏洞,现在已经发现了至少10组黑客对包括欧洲银行业管理局、中东政府机构、南美政府机构的115个国家和地区的数十万多台服务器进行了攻击。

总部位于斯洛伐克的网络安全公司ESET确认了六个黑客组织:

- f:总部设在中国,该组织已在1月初开始利用这些漏洞。

- Tick(也称为Bronze Butler和RedBaldKnight): 2月28日,即Microsoft发布补丁程序的前两天,该组织利用这些漏洞破坏了一家东亚IT服务公司的Web服务器。自2018年以来,Tick一直很活跃,主要针对日本的组织,也针对韩国,俄罗斯和新加坡的组织。

- LuckyMouse(APT27和Emissary Panda): 3月1日,这个网络间谍组织已经破坏了中亚和中东的多个政府网络,并破坏了中东一个政府实体的电子邮件服务器。

- Calypso(与Xpath有联系): 3月1日,该组织入侵了中东和南美政府机构的电子邮件服务器。在接下来的几天里,它继续针对非洲,亚洲和欧洲的组织。Calypso的目标是这些地区的政府组织。

- Websiic: 3月1日,这个EPT从未见过的APT瞄准了属于IT,电信和工程领域的七家亚洲公司和东欧一个政府机构的邮件服务器。

- Winnti(又名APT 41和Barium):在Microsoft于3月2日发布紧急补丁程序的几个小时前,ESET数据显示该组织损害了一家都位于东亚的石油公司和建筑设备公司的电子邮件服务器。

代码被删除,作者仅收到一封邮件

在给作者发了一封邮件后,微软旗下的 GitHub 删除了这组代码。

GitHub发言人表示:「我们明白,发布和分发概念验证漏洞代码对安全社区具有教育和研究价值,我们的目标是平衡这种利益和保持更广泛的生态系统的安全,根据我们的可接受使用政策,在有报道称gist包含最近披露的一个正在被积极利用的漏洞的概念验证代码后,我们禁用了gist。」

作者表示:「删除代码是可以的,他发布的代码并不是「开箱即用」,而是需要进行一些调整。不过他的代码是根据真实的PoC写出来的,所以会对真正研究这个Bug的人有所帮助。发博文的原因是警告大家这个bug的关键性,让他们在危险来临之前,给自己的服务器打上最后一次补丁的机会!」

其实作者的做法非常正常,因为包括谷歌精英黑客团队Project Zero在内的安全研究人员,经常会发布概念验证的利用代码,以展示漏洞如何被滥用,这种做法的目的就是教育社区中的其他人,分享知识。

3月2日,Microsoft发布了 紧急带外安全更新 ,这些更新总共解决了四个零日问题(CVE-2021-26855,CVE-2021-26857,CVE-2021-26858和CVE-2021-27065),在过去三天内有数以万计的Microsoft Exchange服务器进行了修补。不幸的是,仍然有大约80,000台较旧的服务器无法直接应用最新的安全更新,所以现在强烈建议所有组织尽快应用补丁。

攻击原理

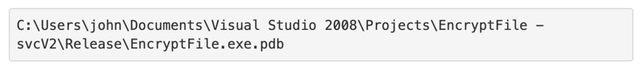

能找到这个勒索上VirusTotal [三个样品1, 2, 3 ],所有这些都是MingW平台编译的可执行文件。分析的一个包含以下PDB路径:

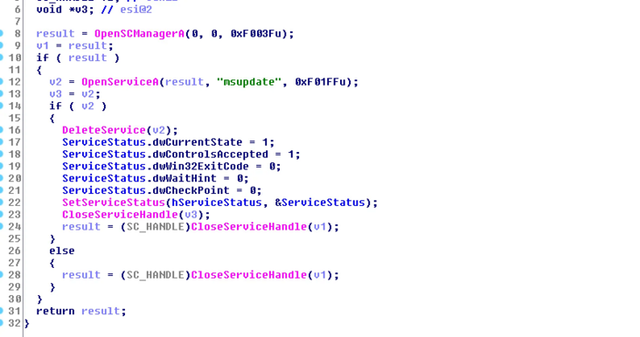

启动后,DearCry勒索软件将尝试关闭名为“ msupdate”的Windows服务。不知道此服务是什么,但它似乎不是合法的Windows服务。

关闭msupdate服务的代码

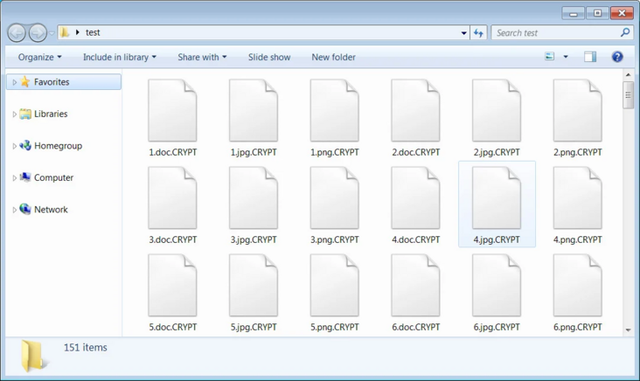

勒索软件开始对计算机上的文件进行加密。加密文件时,它将在文件名后附加.CRYPT扩展名,如下所示。

DearCry加密文件

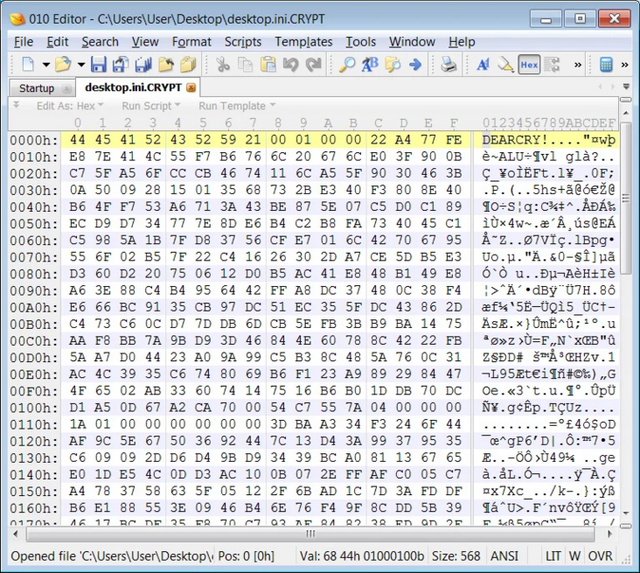

勒索软件使用AES-256 + RSA-2048加密文件并添加“ DEARCRY!”字样。每个加密文件开头的字符串。

加密文件中的DEARCRY文件标记

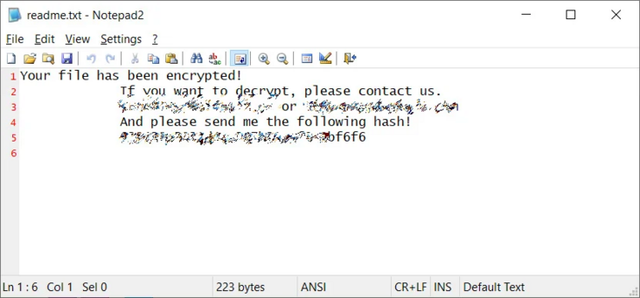

加密计算机后,勒索软件将在Windows桌面上创建一个简单的勒索便笺,名为“ readme.txt”。该赎金记录包含两个威胁行为者的电子邮件地址和一个唯一的哈希,Gillespie指出这是RSA公钥的MD4哈希。

DearCry赎金记录

越南独立安全研究人员Nguyen Jan发布漏洞的博文:

https://testbnull.medium.com/ph%C3%A2n-t%C3%ADch-l%E1%BB%97-h%E1%BB%95ng-proxylogon-mail-exchange-rce-s%E1%BB%B1-k%E1%BA%BFt-h%E1%BB%A3p-ho%C3%A0n-h%E1%BA%A3o-cve-2021-26855-37f4b6e06265

技术编辑:宗恩 | 发自:思否编辑部

评论