腾讯某安全工程师因好奇入侵酒店WiFi系统,遭安全局逮捕并处罚金

编辑 | 小智整理

安全工程师,手痒也要分场合呀。

事件回顾

HITB 安全会议是全球安全研究人员和专业人员每年都会放在日程表上参加的活动,今年计划在加坡、北京、迪斯、阿姆斯特丹等地举办。日前,腾讯的一名安全工程师在参加新加坡峰会时,入住酒店期间,因为好奇入侵酒店了 WiFi 系统,并写了一篇博客介绍入侵操作。

通过搜索 Google 他发现酒店管理系统使用的默认账号密码 console / admin 和 ftponly / antlab 没有被禁用,使用默认账号他找到了系统的更多信息,并搜索到了数据库密码,登录数据库后找到了管理员密码,他把这些信息都公布在了个人博客上。

他的博客引起了新加坡网络安全局的注意,新加坡检方逮捕了这名工程师,称公开这些信息意味着酒店的 WiFi 系统可能会被其他人用于恶意目的。最终,这名工程师承认了罪名,但由于其是出于好奇才入侵酒店系统,且没有造成有形的伤害,他得以免于牢狱之灾,只被罚了 5000 新加坡币。

他是怎么做的?

入住后,职业习惯开始“作祟”

飞抵新加坡后,这位郑姓工程师表示:

最近在新加坡参加 HITB,比起各类料理,更让我感兴趣的是它的酒店 WiFi。去了三家酒店,WiFi 用的都是统一套认证系统,是 AntLabs 的 IG3100 的设备。连接到 WiFi 后会弹出一个地址为 ezxcess.antlabs.com 的认证页面:

由于其职业习惯,手痒的他开始对酒店 WiFi 展开破解:

这个地址一般来説都是解析到 traceroute 第二跳的 IP 段的最后一位地址为 2 的主机上,比如 traceroute 的结果为 10.10.1.1,那麽会解析到 10.10.1.2。秉持着我到一个酒店日一个的精神,我对于这套系统进行了一个深入的测试,最后通过串联了 4 个漏洞拿到系统的 root 权限。

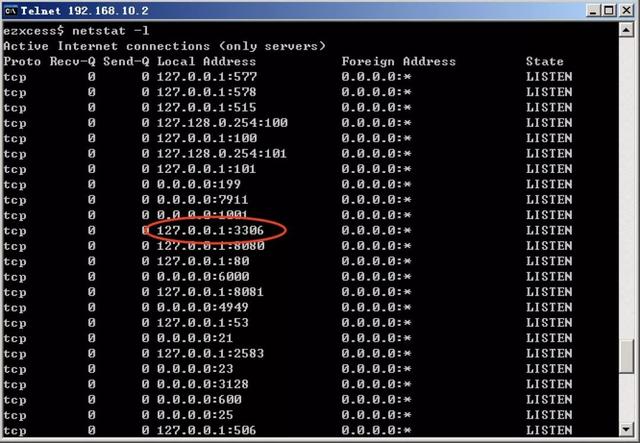

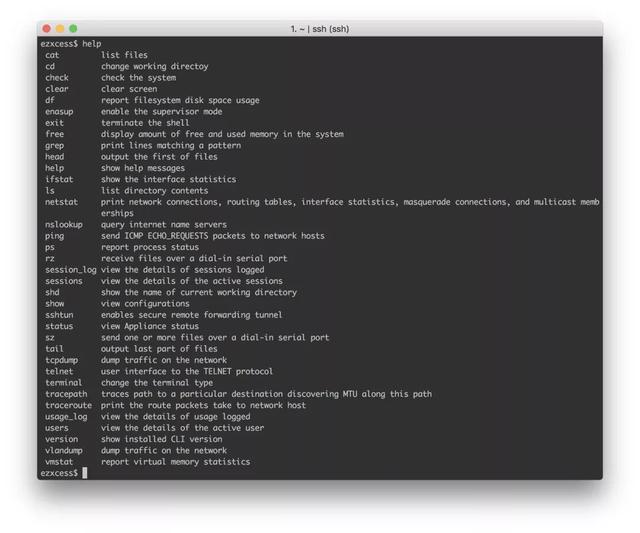

通过 Google,他找到了这个系统测的两个默认口令。登录进去后,发现帐号在一个受限的 shell 下,看了看 shell 自带的命令,和 Linux 自带的一些命令差不多,甚至可以用一些命令查看到沙盒之外的信息。利用 netstat -l 發現這個系統存在一個 MySQL,但是僅監聽在 127.0.0.1。同時還發現了 6000 端口是一個 SSH 服務端口。

最终,他发现这个服务器的 MySQL 是 MySQL 4.1.2,通过使用 Navicat 成功连接,但此时的问题是他没有 MySQL 密码。

通过分析,他发现这个 shell 除了一些 Linux 的系统命令外,还有一些看起来不是 Linux 自带的命令,比如 sshtun、usage_log、vlandump 等等。这些命令猜测是一些脚本或者二进制文档写的,来方便管理员进行一些操作。既然是开发人员编写的,那么就有可能有漏洞,特别是命令注入漏洞。尝试了几次之后,他成功利用了 vlandump 逃逸了沙盒,又在 /etc 目录发现了 MySQL 的密码。

密码在手,端口也能访问,他开始连接 MySQL 登录数据库。最终靠着 MySQL root 用户可读文档的权限,他成功获取了更多信息。随后,他将整个黑客过程记录在了自己的个人博客上,在文章中公布了 WiFi 服务器的管理员密码,并在 WhatsApp 群聊中分享了他的博客文章的访问链接。

事件影响

郑某的该篇博文名为“Exploit Singapore Hotels”,该文引起了新加坡网络安全局(CSA)的注意,CSA 随后对其进行了抓捕。周一(9 月 24 日),郑某因其黑客行为被新加坡国家法院罚款 5000 新加坡币。他承认一项针对其的指控,即故意泄露密码,导致飞龙酒店的数据暴露于未授权访问的威胁之下。另一项类似的指控也纳入对郑杜涛的量刑考虑范围。

检方表示,2014 年以来,郑杜涛一直在撰写有关服务器漏洞的博客。以上事件是他第一个发布自己发现的漏洞。根据检方的说法,由于其他酒店也采用相同的服务器模式,郑某的行为也可能导致其他酒店成为网络攻击的受害者,使得黑客可以访问获取酒店客人的信息。副检察官补充说,判决有助于震慑国外人士擅自访问新加坡系统。

WiFi 还能更安全吗?

答案是可以的。

最近,Wi-Fi 联盟公布了 14 年来最大的 Wi-Fi 安全更新。Wi-Fi Protected Access 3(WPA3)安全认证协议为 2004 年推出的 WPA2 协议带来了一些重大更新。WPA3 不只是对 Wi-Fi 安全的全面改造,它专注于引入新技术来解决在 WPA2 中出现的安全问题。

除了 WPA3,Wi-Fi 联盟还宣布了另外两个独立的认证协议。Enhanced Open 协议和 Easy Connect 协议不依赖 WPA3,但确实提高了某些特定类型网络和某些情况的安全性。

网络设备厂商现在就可以将这些协议集成到他们的设备中。这些协议最终将被普遍采用,但 Wi-Fi 联盟尚未设定任何时间表。最有可能的情况是,随着新设备进入市场,我们最终会看到一个转折点,WPA3、Enhanced Open 和 Easy Connect 将成为新的主流协议。

更多关于 WPA3 协议细节,可阅读本文:让WiFi更安全的新协议WPA3,再也不用担心妈妈的WiFi?

参考线索

https://hk.saowen.com/a/6e3d908180fb701992fb60035e2a9fcdf8b1b52268516ae75882add040bd39d1

https://tech.sina.com.cn/i/2018-09-25/doc-ifxeuwwr7938577.shtml

https://www.solidot.org/story?sid=58052

评论