分析报告:OldGremlin 勒索组织在俄罗斯矿业用户上部署病毒

OldGremlin 是一个鲜为人知的黑客组织,该组织技术先进、攻击思路巧妙、行动次数少,在时隔一年多后于上个月卷土重来。

该组织通过少量活动(自 2021 年初以来不到五个)与其他勒索软件组织分开来,这些活动仅针对俄罗斯的企业和使用内部构建的自定义后门。

尽管不太活跃,这可能表明勒索软件业务更接近兼职,但 OldGremlin 已要求其一名受害者支付高达 300 万美元的赎金。

精心准备的网络钓鱼

最近的 OldGremlin 活动包括 2022 年 3 月末发起的两次网络钓鱼活动。现在评估有多少公司成为目标还为时过早,但安全研究人员表示,至少有一家俄罗斯矿业公司在受害者名单上。

对手并没有放弃之前观察到的策略来获得初始访问权限,而是利用了热门新闻话题。

新加坡网络安全公司 Group-IB 的安全研究人员表示,这一次 OldGremlin 冒充俄罗斯一家金融机构的高级会计师,警告说最近对俄罗斯实施的制裁将暂停 Visa 和万事达卡支付处理系统的运营。

新的自定义后门

该电子邮件将收件人指向存储在 Dropbox 存储中的恶意文档,该文档下载了一个名为 TinyFluff 的后门,该后门会启动 Node.js 解释器并让攻击者远程访问目标系统。

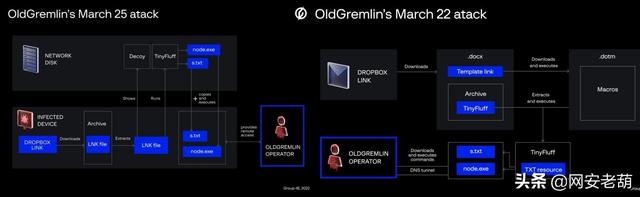

TinyFluff 是旧后门 TinyNode 的新变种,该帮派在过去的攻击中使用过。 下图显示了今年 3 月 22 日和 3 月 25 日两个 OldGremlin 活动的感染链:

OldGremlin 感染链 2022 年 3 月

Group-IB 研究人员发现了 TinyFluff 的两个变体,一个更复杂的早期版本和一个更新的简化版本,它从 192.248.176[.]138 的存储位置复制脚本和 Node.js 解释器。

“我们相信第一个更复杂的 TinyFluff 版本是原始版本。 这就是该团伙简化该工具以便他们可以即时使用它的原因。 但是,他们很可能会针对进一步的攻击对其进行改进”——Group-IB 威胁情报团队。

目前 Virus Total 扫描平台上的 20 多个防病毒引擎检测到后门的两种变体。

报告中,Group-IB 提供了入侵指标以及对 OldGremlin 在上个月部署的两个网络钓鱼活动中使用的工具的详细技术分析。

植入后门后,OldGremlin 进入侦察阶段,检查应用程序是否在测试环境中运行。

此攻击阶段的命令以明文形式提供,研究人员可以使用流量嗅探器对其进行检查

收集有关受感染系统/设备的信息

获取有关已连接驱动器的信息

启动 cmd.exe shell,执行命令,并将输出发送到命令和控制服务器 (C2)

获取有关系统中安装的插件的信息

获取有关系统驱动器上特定目录中文件的信息

终止 Node.js 解释器

在部署攻击的最后阶段之前,OldGremlin 可能会在受感染的网络中花费数月时间:交付该组织的自定义勒索软件有效负载 TinyCrypt/TinyCryptor。

就像来自其他团伙的勒索软件攻击一样,受害者会收到一张勒索信,其中提供了联系威胁行为者进行付款谈判的联系方式。

Group-IB 介绍,自 2020 年研究人员开始追踪该团伙以来,OldGremlin 至少加密了三家公司。

尽管与其他勒索软件团伙的攻击相比,这个数字微不足道,但研究人员指出,OldGremlin 全年都在从他们发起的少数活动中获益。

2021 年,该团伙仅部署了一次网络钓鱼活动,但这足以让他们整年忙碌,因为它提供了对多家企业网络的初始访问权限。

Group-IB 表示,由于该组织 3 月份的网络钓鱼活动,今年除目标俄罗斯矿业公司外,更多 OldGremlin 的受害者被发现只是时间问题。

根据他们发现的证据,并在分析网络钓鱼电子邮件和诱饵文件的质量后,研究人员评估出 OldGremlin 有讲俄语的成员。

评论