从杭州到新加坡再到阿姆斯特丹,他去公布了一个惊天的“秘密”

团控坐在我们的面前,精神饱满,但眉宇间依稀有一些困顿。他说,刚从荷兰飞回来,现在还在倒时差。而在此之前的4月初,他正在阿姆斯特丹的HITB大会(Hack In The Box Security Conference)做主题演讲;在更早的3月下旬,他还在新加坡的BlackHat Asia大会上激扬文字。

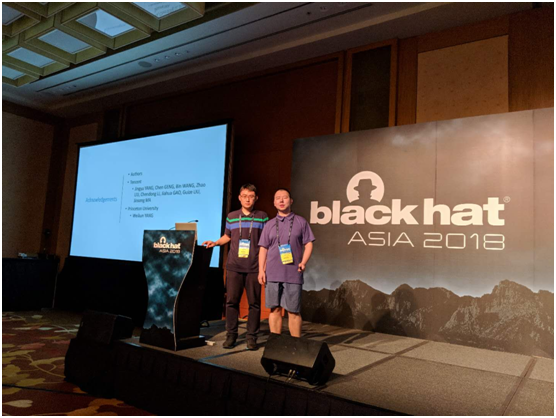

团控在BlackHat Asia上演讲

之所以连续受到全球顶级安全会议的邀请,只因他带着他的最新研究成果——《内核空间镜像攻击:利用ARM处理器MMU的硬件特性打破安卓内核隔离并获取Root权限》。

“内核空间镜像攻击”可获安卓8.0终端最高权限

“安卓8.0引入了新的内核安全加固特性和更为严格的SELinux策略,利用一个漏洞来获取众多品牌的最新安卓手机系统的最高权限是非常有挑战性的。”团控说。

在HITB的演讲中,团控向与会者详细讲述了新的Root方案ReVent。据团控介绍,ReVent方案基于一个由条件竞争所引起的USE-AFTER-FREE漏洞,而这个漏洞会影响所有内核版本大于等于3.18的安卓终端,而且能够在普通应用程序中触发。

团控在HITB上作主题分享

“在利用过程中,许多不同的堆对象在同一个堆中频繁地分配和释放。因此,构造堆风水和获得内核代码执行权限十分困难。”团控表示,因此,他在研究中发现可利用管道子系统的TOCTOU特性来获取任意内核地址的写权限。

团控告诉我们,采用公开的漏洞利用技巧,比如覆盖ptmx_fops结构体去绕过PXN缓解机制是非常容易的。但是,谷歌在安卓8.0系统中引入了新的PAN缓解机制,基本堵死了这条“捷径”,让这些技巧纷纷失效。

“其实,借助我发现的一个存在于安卓系统长达数年的漏洞,能够直接绕过PAN缓解机制,但是,我总觉得还有其他的方法去直接绕过它们(PXN和PAN)。”团控说。经过反复研究,他发现一种新的内核漏洞利用技巧——内核空间镜像攻击可以达成这一目标。

“内核空间镜像攻击技巧基于ARM地址管理单元的特性,能够让攻击者不借助系统调用,而直接在用户态读写内核代码段或者数据段地址,然后结合前面所说的漏洞,就可以直接获取安卓8.0系统终端的最高权限。”团控说,“在早前BlackHat Asia的演讲中,我还详细介绍了一个Root方案——CPRooter。”

团控介绍说,CPRooter所使用的漏洞能够影响大部分基于高通SoC的安卓设备,这个漏洞可以让攻击者读写TTBRx寄存器。由于这个漏洞“品相不好”(俗称渣洞),谷歌认为其不能利用,并在官方公告上对其危害性降一级处理,即从高危变为中危。在不构造各级页表的条件下,直接修改任意一个TTBRx寄存器会导致内核崩溃。“在BlackHat Asia,我阐述了如何利用ARM地址管理单元的特性来规避这个问题,并且利用内核空间镜像攻击技术在64位设备上构建一个成功率为100%的利用链。”团控说。

荣耀!曾得到Linux之父Linus Torvalds的点赞

团控,阿里安全潘多拉实验室研究人员之一。1991年,他出生于四川省,并在重庆邮电大学修完本科和硕士学业,然后加入阿里巴巴,成为阿里安全的新生代白帽黑客之一。

团控在阿里安全潘多拉实验室的主攻方向是安卓系统的安全,曾向Linux内核社区、谷歌和三星等上报安全漏洞,并获得致谢。“2016年的时候,我上报过Kernel的漏洞,然后,竟然得到了Linux之父Linus Torvalds亲自发来的回复邮件!当时,心情太激动了。”团控说。

Linux之父Linus Torvalds的回复团控的邮件

和其他白帽黑客一样,团控也有自己的个人主页。在他的个人空间,我们看到了他发表的一些安全研究成果,包括此次的“内核空间镜像攻击”。

有意思的是,在荷兰参加HITB的间隙,他花了一点时间,就成功逆向了大会主办方发给自己的演讲嘉宾证。他在日志里面写道,“演讲前一天拿到Badge,花了小半个小时尝试逆向,因其他事情作罢。今晚无聊,再次尝试,基本搞定,过程其实比较简单。”

HITB主办方发给团控的演讲嘉宾证

当我们问团控是怎么发现“内核空间镜像攻击”技巧的时候,他回答说,其实他在这个研究上面花费了近两年的时间。

“我一直是从攻击的视角去找安卓系统的漏洞,而ARM这个硬件设计结合自己之前发现的漏洞,就可以绕开安卓8.0最新的安全机制。其实挺不容易的,从来到阿里,我就在做这方面的研究,这将近两年的时间,发现了这个。”

问:“ARM的设计是‘缺陷’吗?”

答:“我不能这样说,所以我说它这个是‘特性’。但是这个结合系统的漏洞,就能拿到安卓终端的最高权限。不仅如此,任意APP还能够不借助系统调用直接修改系统内核代码。对于现代操作系统,这几乎是不可能的。”

团控很巧妙地把ARM的硬件因素称之为“特性”。据他介绍,他之前曾经和采用ARM方案的芯片厂商有过沟通,但他们并不认为这是一个“缺陷”。

问:“这个感觉危害极大啊?”

答:“是的。一是现在使用ARM的终端非常之多,二是通过这种攻击方式获取的是终端的最高权限,基本上可以说是能够‘为所欲为’了。”

问:“你这个‘内核空间镜像攻击’如果被黑灰产利用怎么办?”

答:“虽然这种攻击技巧的危害很大,不过这个技巧还是有很高的技术门槛的。但我还是希望硬件方案商和制造商能够重视这个问题,并从硬件层面将其封堵掉。”

事实上,在阿里安全类似于团控这样的白帽黑客还有很多,如同在潘多拉实验室的耀刺、黑雪等;比如猎户座实验室的蒸米、小龙、五达等。这些年轻人都出生于1990年前后,他们致力于从攻击的视角去发现安全漏洞,并提出相应的解决方案,以此来提升整个安全行业的安全水位。

梁启超说,少年强则中国强。这些不断涌现出来的年轻的新生代白帽黑客更强,才是安全行业乃至整个互联网行业的幸事。

评论