恶意Coinhive挖矿脚本肆意传播 全球400多家政企网站遭殃

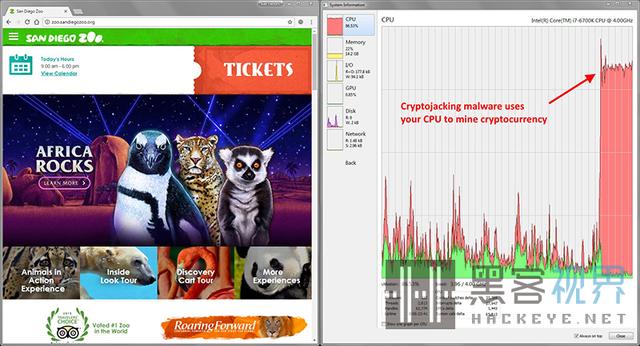

来自Bad Packets Report的安全研究员Troy Mursch在上周六(5月5日)指出,他注意到一起加密货币攻击活动同时影响到了圣地亚哥动物园和墨西哥奇瓦瓦州政府网站。这两个网站彼此之间看起来没有任何关系,但它们有一个共同点——都使用了Drupal内容管理系统的过时和易受攻击版本。

进一步的分析发现,这两个网站都被嵌入了一个被称为“Coinhive”的加密货币挖矿脚本,而相同的情况还发生在全球范围内的400多家网站上。值得注意的是,其中许多网站涉及政府、企业以及大学,如美国国家劳工关系委员会(NLRB)、美国平等就业机会委员会(EEOC)、联想(Lenovo)、阿勒颇大学(University of Aleppo)和美国加州大学洛杉矶分校(UCLA)等。

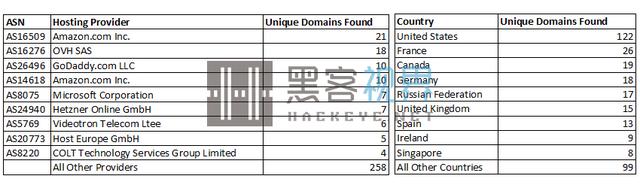

大多数受影响的网站都是由亚马逊(Amazon)托管的,并位于美国(112)。其他受影响网站主要分布于法国(26)、加拿大(19)、德国(18)、俄罗斯(17)、英国(15)、西班牙(13)、爱尔兰(9)和新加坡(8),以及其他一些国家。

正如前面提到的那样,Mursch认为它们都是由于使用了过时的Drupal版本才导致受到威胁。Mursch表示,Coinhive都是通过相同的方法注入的,恶意代码包含在“/misc/jquery.once.js?v=1.2”JavaScript库中。虽然用于部署Coinhive脚本的恶意软件不同,但所有受感染网站都使用相同Coinhive站点密钥,并指向同一个域。

Coinhive是一个JavaScript程序,通过网络浏览器在后台挖掘名为“门罗币(Monero)”的数字加密货币。虽然从本质上来讲,它并不是恶意软件,但的确可以通过“加密(cryptojacking)”攻击注入到网站代码中,在受害者不知情的情况下利用受感染设备资源来开展挖矿活动。

Mursch在其发布的报告中列出了详细的受影响网站列表,并提醒所有的网站运营商,如果使用Drupal内容管理系统,请尽快更新到最新的可用版本。另外,想要在使用浏览器的过程中免受加密货币挖矿脚本的侵扰,他建议可以通过Chrome插件“MinerBlock”来实现。这款免费的Chrome插件在发现有网站利用浏览器来占用计算机资源挖矿时,能够对这个过程进行有效的阻断。

本文由 黑客视界 综合网络整理,图片源自网络;转载请注明“转自黑客视界”,并附上链接。

评论