Linksys智能Wi-Fi路由器泄漏连接设备的信息

25,000多台Linksys智能Wi-Fi路由器目前受到信息泄露漏洞的影响,该漏洞可以让攻击者未经身份验证就可以远程访问大量敏感信息。

此漏洞与2014年出现的编号为CVE-2014-8244的Linksys SMART WiFi固件安全问题非常像, 该问题允许“攻击者通过JNAP / HTTP请求中的JNAP操作远程获取敏感信息或修改数据”。此外,攻击者也可以绕过保护CGI脚本的认证机制,获取路由器的技术信息和敏感信息,包括固件版本、Linux内核版本、运行进程列表、连接的USB设备还有WPS pin码。未经认证的攻击者也可以使用一系列API获取敏感信息,比如列出所有连接的设备和相应的操作系统、访问防火墙配置、读取FTP配置、获取SMB服务器配置等。

然而,正如Bad Packets的安全研究员Troy Mursch所发现的那样,虽然这个漏洞在五年前就已被修复,但漏洞仍然存在。更糟糕的是,Linksys安全团队将研究人员的漏洞报告标记为“不适用/无法修复”,对该漏洞视而不见。

泄露的敏感信息样本

研究人员发现,使用BinaryEdge发现的25,617个易受攻击的Linksys智能Wi-Fi路由器暴露了敏感设备信息,如:

- 连接到它的每个设备的MAC地址(完整的历史记录,而不仅仅是目前连接的设备)

- 设备名称(如“TROY-PC”或“Mat的MacBook Pro”)

- 操作系统(如“Windows 7”或“Android”)

- WAN设置、防火墙状态、固件更新设置和DDNS设置

- 其他元数据,例如设备类型、型号和描述

可以通过在Web浏览器中打开易受攻击的Linksys智能Wi-Fi路由器的登录界面并单击左侧边栏中的JNAP请求来访问敏感信息。不需要身份验证就可以访问这些敏感信息,即便是非常菜的新手也可以利用该漏洞。

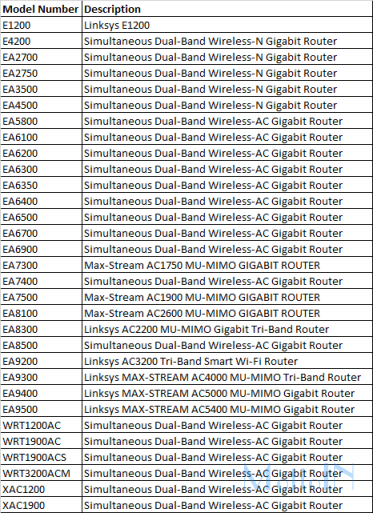

易受攻击的Linksys路由器

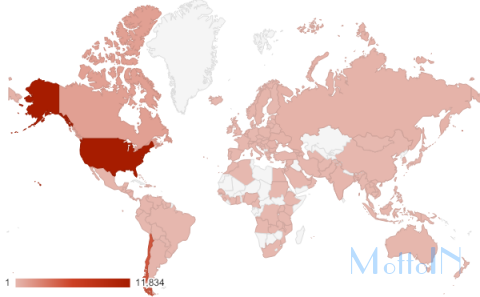

研究人员在1,998个互联网服务提供商的网络中发现了146个国家/地区的易受攻击的Linksys路由器,其中11,834个在美国、4,942个在智利、2,068个在新加坡、1,215个在加拿大。

其余国家/地区发现的易受攻击的路由器数量都少于500个,其中香港462个、阿拉伯联合酋长国440个、卡塔尔280个、俄罗斯255个、尼加拉瓜225个、荷兰203个,共计3,723个。

Mursch还检测到数千个使用默认管理员密码的其他型号的Linksys智能Wi-Fi路由器,可以立即被攻击者接管。

一旦攻击者控制其中一个,受感染的Linksys智能Wi-Fi路由器将允许攻击者:

- 以明文获取SSID和Wi-Fi密码;

- 更改DNS设置以使用流氓DNS服务器劫持Web流量;

- 打开路由器防火墙中的端口以直接定位连接到路由器的设备;

- 使用UPnP将传出流量重定向到攻击者的设备;

- 创建OpenVPN帐户以通过路由器传输恶意流量;

- 禁用路由器的网络连接或以破坏性方式修改其他设置。

易受攻击的Linksys智能 Wi-Fi路由器分布

Mursch表示,尽管Linksys可能不想修复这个漏洞,但25,617个易受攻击的路由器中有14,387个已启用固件自动更新。这意味着如果Linksys将来修补漏洞,其中1万4千多台路由器会将收到安全更新并自动受到保护。

但坏消息是在这种情况下保持路由器固件最新的典型建议并不适用,因为没有可用的解决方案。而且禁用远程Web访问也不适用,因为Linksys智能Wi-Fi路由器需要它才能正常运行Linksys App。

本文作者:Gump,转载自:http://www.mottoin.com/detail/3961.html

评论