研究人员公布BrakTooth蓝牙漏洞利用代码 CISA敦促供应商尽快修复

随着公开漏洞利用代码和一款概念验证工具的发布,美国网络与基础设施安全局(CISA)也及时地向供应商发去了通报,以敦促其尽快修复影响数十亿设备(手机 / PC / 玩具)的拒绝服务(DoS)和代码执行攻击漏洞。ThreatPost 指出,用于测试新曝光的蓝牙 BrakTooth 漏洞的概念验证工具的保密期已结束,相关测试套件和完整漏洞利用代码现已向公众开放访问。

BrakTooth 漏洞检测与利用工具概念验证代码已上线 GitHub(来自:CISA)

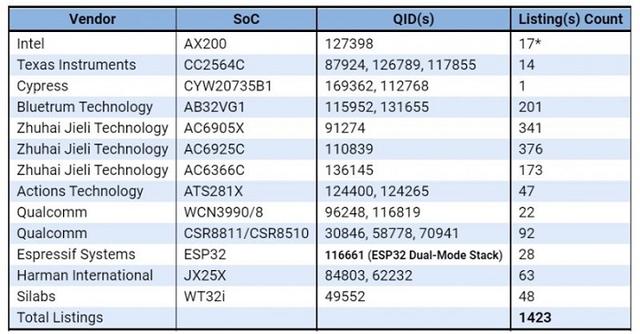

据悉,BrakTooth 是一系列影响 1400 多款蓝牙商用产品的缺陷,数十亿受影响的设备都依赖于经典蓝牙协议来通讯。

正如原文指出的那样,攻击者只需找到现成的售价仅 14.80 美元的 ESP32 板子(AliExpress 上的同类产品甚至低到 4 美元)。

然后利用自定义链接管理协议(LMP)固件,即可在计算机上运行 BrakTooth 漏洞的概念验证攻击代码。

受影响的蓝牙 SoC 厂商与型号列表

早在 9 月发表的一篇论文中,新加坡大学研究人员就已经披露了最初的 16 个漏洞(现已多达 22 个),并将其统称为“BrakTooth”。

他们在 1400 多款嵌入式芯片组件中所使用的闭源商用 BT 堆栈中发现了漏洞,并详细说明了它们可能导致的一系列攻击类型。除了常见的拒绝服务(DoS),其中一个漏洞还可能导致任意代码执行(ACE)。

自论文发表以来,已有不少厂商发布了修补更新。与此同时,研究人员也曝光了更多易受攻击的设备,甚至苹果iPhone智能机 /MacBook笔记本电脑也未能幸免。

此外 BrakTooth 漏洞还影响到了微软Surface、戴尔台式 / 笔记本电脑、索尼 /OPPO智能机、以及沃尔玛 / 松下等品牌的音频设备。

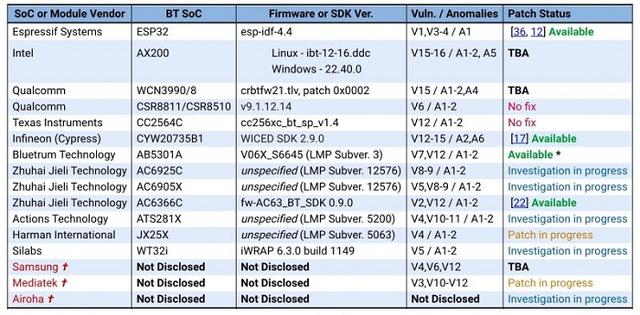

受影响设备的漏洞补丁状态和 SDK / 固件版本

截止 9 月,该团队已分析 11 家供应商的 13 款 BT 硬件,并列出了 20 份通用漏洞披露(CVE)公告 —— 其中四个来自英特尔和高通。

不久后,高通发布了 V6(8.6)和 V15(8.15)的 CVE,但研究人员指出或许仍有许多其它产品未被他们统计在内,比如片上系统(SoC)、BT 模块和其它 BT 终端产品。

周一的时候,芯片组供应商 Airoha、联发科和三星陆续披露了旗下某些设备易受攻击的报告。

英特尔、高通和三星的部分设备仍在等待补丁,但来自高通和德州仪器(TI)的某些产品已被列入不打算修复的列表,还有不少供应商正在调查此问题。

评论