南科大林龙扬在集成电路设计最高级别会议ISSCC发表最新研究成果

近日,南方科技大学深港微电子学院助理教授林龙扬课题组在芯片安全领域取得研究进展。相关成果以“Side-Channel Attack Counteraction via Machine Learning-Targeted Power Compensation for Post-Silicon HW Security Patching”为题发表在集成电路设计领域最高级别会议IEEE International Solid-State Circuit Conference (ISSCC) 上。

进入物联网时代,对抗旁路攻击(side-channel attacks)已经成为手机、智能卡、加密设备等涉及重要隐私信息硬件电路安全的基本需求。旁路攻击是指绕过对加密算法本身的繁琐分析,直接利用密码算法硬件运算中泄露的信息,如执行时间、功耗、电磁辐射等,结合统计理论快速破解密码系统。加密芯片在运算过程中会产生多种类型的泄露信息,而传统的密码分析则忽略了这些“细微”的信息对密码系统安全性的影响。这类新发现的物理泄露信息被研究学者称为旁路信息,与之对应的攻击方法被称为旁路攻击。

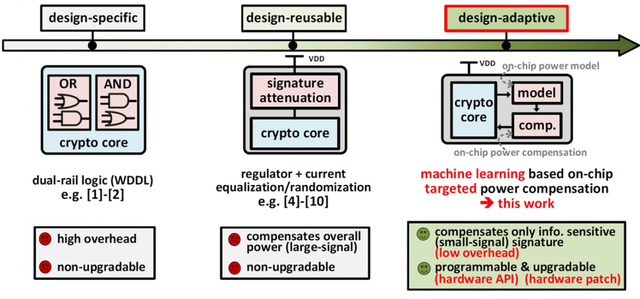

如图1所示,近年来针对相关功率分析(Correlation Power Analysis, CPA)和相关电磁分析(Correlation Electromagnetic Analysis, CEMA)攻击的保护技术的实现已逐渐从固定设计(design-specific)转向设计可复用(design-reusable)的方式。传统对抗旁路攻击的方法(如噪声注入、电流均衡以及随机化等方法)主要通过降低攻击手段的信噪比,来增加密钥泄露的最小跟踪次数(Minimum Traces to key Disclosure, MTD)以实现硬件加密保护功能。

传统保护方法允许设计复用和一定程度的电源及安全灵活性,但它的缺点是显而易见的:一是它们不加选择地补偿整个大信号功率,而不是专注于对信息敏感的小信号功率进行补偿,功耗开销太大;二是保护的功能在电路设计时已经设定,芯片制作后无法改进;三是它们无法应对新发现的旁路漏洞和攻击。事实上,随着时间的推移,功耗开销和安全升级能力对于具有长寿命的能源自主系统以及设备更换代价昂贵(或无法更换)的应用(如物联网节点、可穿戴设备、人体植入设备等)至关重要。

图1:不同类别的旁路攻击对策

本研究提出了一种新型的设计自适应(design-adaptive)反制方法,使用机器学习技术提取加密芯片工作时的敏感信息功率特征,并针对它进行自适应功率补偿,并具备固件升级能力。该技术可在多标准加密芯片里实现跨加密算法复用,并且仅对敏感信息进行功率补偿从而极大地降低功耗开销。轻量级机器学习功率补偿技术能够支持在整个设备的生命周期内进行固件更新以应对新型旁路攻击方式。

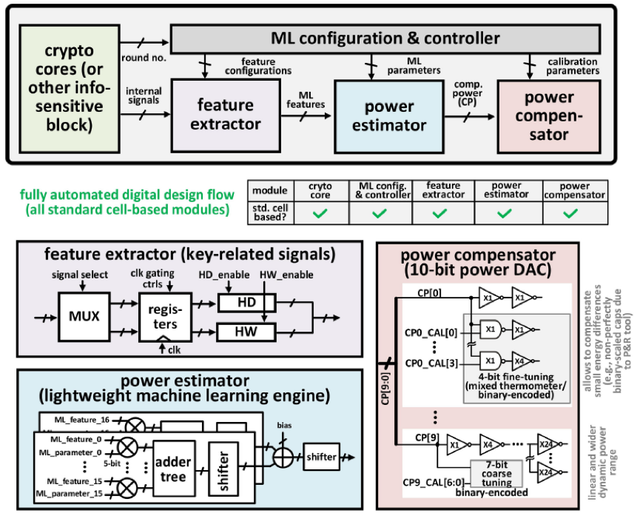

图2展示了该机器学习功率补偿技术的系统架构。其中,特征提取电路对加密算法处理器的敏感信号(即与密钥相关)相关的累积能量进行建模并提取相关特征。功率预测电路通过机器学习算法计算所需补偿的能量,并通过一个数字化的电容型功率补偿电路实现敏感信息能量补偿。该技术直接补偿真正与密钥相关的小信号的能量贡献,从而避免现有技术中对整个加密核心功率进行不加选择的高功率补偿或屏蔽。

图2:该论文提出的基于机器学习的旁路攻击反制电路架构

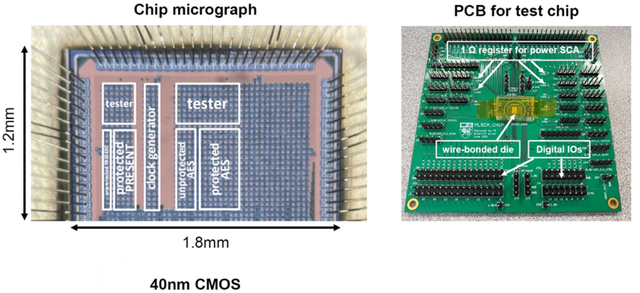

该方案使用40nm CMOS工艺进行了流片验证(图3),测试了两种不同的加密算法(AES-128和PRESENT-80)对抗旁路攻击的效果,展示了对于不同加密方案的适应性,并引入新型旁路攻击手段对PRESENT-80加密方案进行攻击,演示了通过固件更新来应对新的旁路漏洞的硬件修补功能。测试结果显示,该方案比已有的最好相关工作的效果提升3倍以上,并且只占用了8.6%的功耗开销,比最近具有最高 MTD 的工作低 5.8倍。这得益于机器学习功率预测电路能够针对性地补偿敏感信息的小信号功率,而不是无差别地掩盖系统整体的大信号功率起伏。

本研究所提出的基于机器学习的旁路攻击反制技术提供了更高程度的灵活性、对不同设计的适应性、以及面对新型攻击的应变性,从而让硬件设备在整个生命周期内保持高安全标准。

图3:芯片照片以及测试PCB

该研究为林龙扬课题组与新加坡国立大学电气与计算机工程系教授Massimo Alioto团队的合作成果之一,林龙扬是该论文的共同第一作者。

论文链接:https://ieeexplore.ieee.org/abstract/document/9731755

供稿:深港微电子学院

通讯员:杜玉梅

主图:丘妍

编辑:朱增光

评论